Bereits seit 1989 ist dieses Thema relevant. Damals wurde die Schadsoftware noch über Disketten verbreitet, und selbst bis vor Kurzem galten Cloud-Speicher als ausreichend sicher vor dieser Art von Bedrohung.

Durchschnittliche Lesezeit: ca. 3 Minuten

Doch durch die jüngsten Entwicklungen in der KI ist dieses Sicherheitsthema aktueller denn je. Und auch das Ziel der Angriffe hat sich nun grundlegend geändert. Die Cloud ist nun erklärtes Hauptziel.

[Weiterlesen: Könnte dich dieser KI-Betrugsanruf hereinlegen? So erkennst du ihn.]

Cyberkriminelle verlangen Lösegeld

Erpressungs- oder Verschlüsselungstrojaner – Ransomware (aus «ransom», Lösegeld, und «software») – sperren befallene Geräte oder verschlüsseln die Daten, die darauf gespeichert sind. Gegen Zahlung von Lösegeld sollen die Daten dann wieder «freigelassen» werden. Unechte Ransomware macht sich nicht einmal diese Mühe. Sie löscht einfach sämtliche Daten auf den befallenen Geräten und fordert trotzdem Lösegeld.

Es ist naheliegend, dass eine Bezahlung der Forderungen nicht eine besonders hohe Aussicht auf Erfolg bietet. Und dennoch sind Verschlüsselungstrojaner ein lukratives Geschäft für kriminelle Elemente. Der Aufwand ist niedrig. Nach einem Baukastensystem (Crimeware Kit) kann die Schadsoftware bereits mit geringen Kenntnissen programmiert werden. Ransomware ist derzeit eine der gefährlichsten Bedrohungen.

Doch das ist nicht alles. Mittlerweile springt sogar KI «helfend» bei der Programmierung von Schadcode ein. Die dunklen Elemente der Cyberwelt nutzen jede Möglichkeit, um ihre Angriffe noch effektiver zu gestalten.

Erpressen lässt sich fast jeder, der auf eine funktionierende IT-Infrastruktur und digitale Daten angewiesen ist. Denn sind die Systeme einmal gekapert, kann keine Korrespondenz mehr geführt, können Rechnungen weder geschrieben noch bezahlt werden. Es ist der absolute Stillstand. Es geht nichts mehr. Nochmal: NICHTS!

Und mit den erbeuteten Daten treiben Hacker und Hackerinnen zusätzlich einen regen Handel.

Fälle, die die Schwere solcher Attentate besonders drastisch verdeutlichen, sind beispielsweise ein Genfer Pflegeheim (gehackt 12.09.2021) oder die Uni Liechtenstein (angriffen in der Nacht vom 15. auf den 16.08.2021), die mit den Nachwehen noch Wochen später zu kämpfen hatte.

Hacker sind einfallsreich und anspruchslos

Ransomware-Angriffe zielen auf alle Unternehmen ab, zu denen sich Hackerinnen und Hacker Zugang verschaffen können. Phishing, Social Engineering, zweifelhafte E-Mail-Anhänge oder das Kompromittieren weniger geschützter Geräte im Netzwerk – z. B. Drucker, aber auch Saugroboter – es kommt die ganze Bandbreite an illegalen Techniken zum Einsatz um an sensible Daten zu gelangen und Schaden anzurichten.

[Weiterlesen: Smarte Zahnbürsten: Vom Reinigungsassistenten zum Sicherheitsrisiko – Wie vernetzte Zahnbürsten Hackern Tür und Tor öffnen]

Und das machen die Hacker nicht einmal zwingend selbst. Sogenannte «Access Broker» haben sich darauf spezialisiert. Sie übernehmen den unauffälligeren und weniger riskanten Teil der Angriffskette und verkaufen lediglich die Zugänge. Sind die Hacker daraufhin in ein Unternehmen eingedrungen, sind ihre Angriffsziele alle sensiblen Daten, derer sie habhaft werden können. Dabei sind Endgeräte, Server und Sicherungsdateien gleichermassen betroffen. Alles wird kompromittiert, verschlüsselt, gelöscht oder gestohlen.

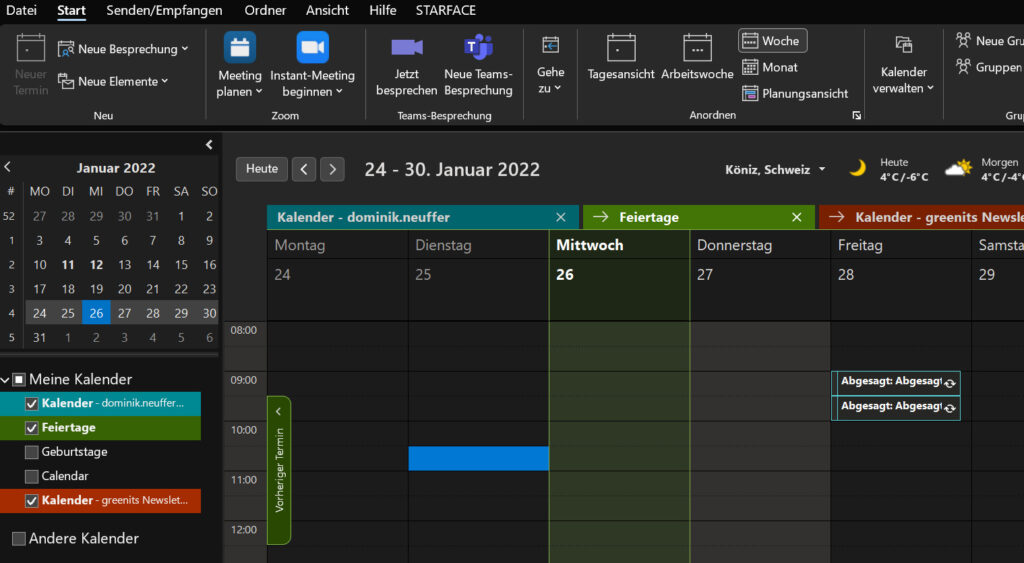

Die Cloudspeicherung von Daten galt eine Zeitlang als sicher. Doch das war einmal. Bei einer Synchronisation mit dem Speicherdienst werden schadhafte Dateien munter mitsynchronisiert und wenn Kolleginnen und Kollegen auf sie Zugriff haben, werden deren Systeme gleichzeitig mitinfiziert. Bei der Wahl eines Cloudspeichers werden die Sicherheits- und Wiederherstellungsfunktionen zu Kriterien von oberster Priorität.

Microsofts OneDrive beispielsweise benachrichtigt Betroffene, wenn Dateien attackiert wurden, und führt durch den Vorgang der Wiederherstellung der Dateien. Nicht alle Cloudspeicher sind jedoch dementsprechend sicher.

Alle Sicherheitsaspekte sind betroffen

Eine aktuelle Sicherheitskonfiguration mit zeitgemässem Virenschutz, der sowohl über E-Mail- als auch über Browser-Schutz verfügt, sowie einer Firewall war bisher eine solide Grundlage. Heutzutage ist jedoch diese Minimalkonfiguration nicht mehr ausreichend. Alle Geräte, die mit dem Netzwerk verbunden sind, sollten über die neuesten Sicherheitsfunktionen verfügen. Zusätzlich ist es von entscheidender Bedeutung, regelmäßige Backups durchzuführen, um im Falle eines Angriffs die Daten wiederherstellen zu können. Virtualisierung kann helfen, besonders kritische Systeme – wie beispielsweise Windows 7, sofern sie noch benötigt werden – abzusichern.

Schwächstes Glied der Sicherheitskette ist noch immer der Faktor Mensch. Eine Schulung in Cybersecurity oder Cyberhygiene kann hier helfen, Schaden zu verhindern, wenn Phishing-Angriffe oder Social Engineering im Spiel sind. Zugangsdaten sollten niemals preisgegeben, Codes nicht weitergeleitet und dubiose Links und Dokumente auf keinen Fall angeklickt und geladen werden. Fall ebensowenig auf Fake-Supportanrufe herein. Regelmässig sollte eine Überprüfung und Änderung der Passwörter erfolgen, nicht benutzte Onlinekonten deaktiviert werden, um die Angriffsfläche möglichst gering zu halten.

[Weiterlesen: Sichereres Surfen mit Googles Sicherheitscheck]

Ausserdem empfiehlt es sich, normale Arbeiten am Computer unter einem einfachen Benutzerkonto zu erledigen, das im Unglücksfall der schädlichen Software so wenig Rechte wie möglich einräumt. Das gilt auch für alle weiteren Zugangsberechtigungen: Wenn Mitarbeitenden nur die Berechtigungen eingeräumt werden, die sie tatsächlich für ihre Arbeit benötigen, ist im Schadensfall das Ausmass der Zerstörung eventuell wesentlich geringer.

3-2-1-Backup!

Nein, das ist nicht der Startschuss zum Erstellen eines Backups – wobei gerade jetzt ein guter Zeitpunkt wäre. Wenn du Sicherheitskopien anlegst, befolge die 3-2-1-Regel.

- 3 Kopien

- 2 verschiedene Medien (Cloud und lokal)

- 1 Kopie an einem anderen Speicherort

Im Schadensfall

Wenn du eine Zahlungsaufforderung erhältst, gehe ihr nicht nach und erstatte Anzeige. Sollten deine Daten von Hackern entführt worden sein und du oder deine IT sie nicht wiederherstellen können, ist es ratsam, Unterstützung von Expertinnen und Experten zu suchen. In solchen Fällen kann es sogar sinnvoll sein, den Forderungen der Hacker vorzutäuschen, um Zeit zu gewinnen. Eine klare Kommunikation nach dem Motto «Flucht nach vorn» ist in allen Situationen besser als das Verschleiern eines Datenlecks. Es kann auch ratsam sein, eine entsprechende Versicherung abzuschließen, die im Falle eines Schadens kompetente Hilfe bietet.

Datensicherheit mag Geld kosten, doch der Verlust von Daten durch Diebstahl ist weitaus teurer. Die Kriminellen machen keinen Unterschied bei der Auswahl ihrer Opfer, sei es ein Großkonzern oder ein KMU – sie nehmen alles, was sie kriegen können.

In unserem Podcast mit Nicolas Zahn besprechen wir genau diese Themen und Risiken.

Eine Zusatzversicherung, die kein Zusatz mehr sein sollte

Hast du eine Hausratversicherung? Falls ja, überprüfe mal die Klauseln. Möglicherweise hast du bereits einen Cyberschutz integriert. Falls nicht, denk darüber nach, deine Versicherung zu aktualisieren oder zu erweitern. Cyberversicherungen, oft im Paket mit Hausratversicherungen, bieten nicht nur Schutz vor Betrugsversuchen wie dem gerade beschriebenen, sondern auch vor anderen unangenehmen Vorfällen: Cybermobbing, Kreditkartenbetrug, Datenverlust, Urheberrechtsverletzungen oder Identitätsdiebstahl.

Ein verantwortungsvoller Umgang mit Online-Diensten kann helfen, Schäden zu verhindern. Und falls doch mal etwas passiert, steht der Cyberschutz parat. In einer Zeit, in der ein Grossteil unseres Lebens online stattfindet, sollte er einfach dazugehören.